Syn-3 firewall

De Syn-3 firewall is zeer uitgebreid, maar tegelijkertijd ook gebruiksvriendelijk.

De firewall is opgesplits in 2 delen:

- Verkeer wat NAAR de Syn-3 machine gaat: Alle Syn-3 machines hebben dit. Hiermee bepaald u welke services op de Syn-3 server gebruikt mogen worden.

- Verkeer wat DOOR de Syn-3 machine gaat: Hiermee bepaald u welke services achter een Syn-3 server gebruikt mogen worden. Dit noemt men ook wel IP Forwarding of NAT. De machine word dan meestal als default gateway gebruikt.

Standaard staat de firewall veilig, maar toch bruikbaar afgesteld.

U moet dingen expliciet toestaan in de Syn-3 firewall; als u een lege firewall heeft betekend dit dus dat alles 'dicht' staat.

Het opnieuw opstarten van de gehele firewall is vooral nuttig als er bepaalde DNS host namen gewijzigd zijn. Klik op de "Firewall opnieuw starten" om de gehele firewall opnieuw te starten. Alle hostnamen worden dan opnieuw omgezet naar IP adressen.

Firewall naar de machine

In dit overzicht ziet u alle firewall regels die betrekking hebben op verkeer wat naar de Syn-3 server gaat.

Hier kunt u dus instellen welke services op de Syn-3 server gebruikt kunnen worden.

Standaard staan deze regels goed en veilig ingesteld, maar soms is het nodig wijzigingen te maken.

Als u bijvoorbeeld support van DatuX wilt is het nodig om Systeembeheer vanaf kantoor.datux.nl toe te staan.

Blokkeer-regels staan boven aan en hebben voorrang op Toesta-regels.

Voorbeeld

De regel:

- Email verkeer vanaf zone LAN naar deze server toestaan.

Betekend:

De poorten die nodig zijn voor email verkeer (poort 25/110/143..enz) zijn vanaf de LAN netwerk kaart toegestaan om verbinding te maken met de Syn-3 server. Gebruikers in uw LAN zullen de mailserver van Syn-3 dus kunnen gebruiken om te emailen.

Firewall door de machine

Hiervoor heeft u de I-optie nodig (internet server).

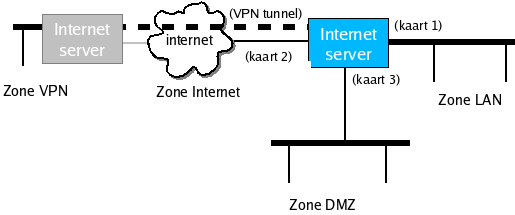

De internet server heeft t.o.v. de andere producten een uitgebreidere firewall. De internet server beschikt namelijk ook over een ingebouwde intelligente router. Hiermee kunt u precies aangeven hoe het verkeer tussen de verschillende netwerken onderling mag plaatsvinden. De verschillende zones zijn als volgt gedefinieerd:

Iedere netwerk kaart is een andere zone, en de netwerken aan de andere kant van de VPN tunnels zijn gedefinieerd als Zone VPN. De koppeling tussen netwerk kaart en zone is gedefineerd bij het tabje Netwerk. Hier vind u ook extra online help over zones.

Standaard instellingen firewall

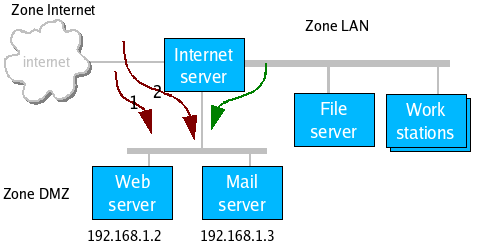

Hieronder staat een schematische voorstelling van de standaard ingestelde toegang tussen de verschillende zones. Uiteraard kunt u de firewall routing naar believen geheel anders configureren.

- Vanuit de LAN is verkeer naar alle adressen (en dus zones) volledig toegestaan.

- Vanuit de DMZ is alleen volledig verkeer naar het internet toegestaan.

- Alle netwerken die via VPN aangekoppeld zijn hebben volledige toegang tot het LAN netwerk.

We zien dus dat de richting van het verkeer bepalend is. Zo is het mogelijk om een nieuwe connectie vanuit de LAN naar de DMZ op te bouwen, maar andersom niet.

Omdat u op het internet maar 1 adres hebt, is het niet zomaar mogelijk om verkeer vanaf internet naar 1 van de zones toe te staan. Hiervoor is het mogelijk om speciale doorstuur regels te maken, zie volgende paragraaf.

Werken met een DMZ

Het gebruik van een DMZ biedt u een extra laag van beveiliging voor servers die vanaf het internet bereikbaar moeten zijn. Zodra een server in de DMZ gehacked word, zal de hacker namelijk nog niet op uw LAN netwerk kunnen komen. Bovendien heeft u zo een centraal te beheren firewall.

Hieronder een praktijk voorbeeld van een DMZ:

- De webserver en mailserver zijn op deze manier volledig vanuit het LAN netwerk te bereiken door dat verkeer vanuit Zone LAN naar Zone DMZ reeds is toegestaan. (groen pijl)

- Voor de webserver maken we een zogenaamde doorstuur-regel (pijl 1): [Webpaginas (http)] vanaf [zone Internet ] naar [deze server ] [doorsturen naar: 192.168.1.2:80]

- Voor de mailserver geldt hetzelfde (pijl 2): [Mail bezorgen via SMTP] vanaf [zone Internet ] naar [deze server ] [doorsturen naar: 192.168.1.3:25]

Op deze manier worden connecties vanaf internet die binnenkomen op de web of mailpoort doorgestuurd naar de juiste servers in de DMZ.

Het word afgeraden om inkomende connecties vanaf internet door te sturen naar servers uw LAN zone, i.v.m. beveiliging.

Wel kan het handig zijn om alleen connecties vanaf bepaalde internet adressen door te sturen naar LAN servers in verband met beheer-werkzaamheden. Bijvoorbeeld Windows remote desktop, of een SCC van eenfileserver in uw LAN.

Servers die alleen voor intern gebruik zijn horen in uw LAN en niet in uw DMZ. (bijvoorbeeld een fileserver)

Meer informatie

- Transparante firewall: howto/Bridge

- Technische informatie: SynFirewall.

Attachments (3)

- defaultfw.png (6.0 KB) - added by 17 years ago.

- dmzexample.png (12.8 KB) - added by 17 years ago.

- zones.png (10.8 KB) - added by 16 years ago.

Download all attachments as: .zip