| Version 21 (modified by , 8 years ago) (diff) |

|---|

Instellen VPN tunnel

Vergeet niet om eerst een Netwerk check te doen, bij Netwerk -> Netwerk check. De IPSEC checks moeten hier OK zijn alvorens u verder gaat. (vanaf SYN-3 versie 4.3)

Het maken van een nieuwe tunnel kan vervolgens bij Internet -> Ipsec VPN tunnels -> Toevoegen.

Voorbeeld

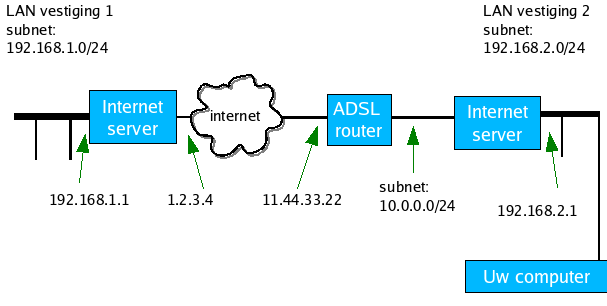

Hieronder een praktisch voorbeeld van een VPN opstelling:

We zien in vestiging een 'lastige' VPN situatie, omdat hier gebruik gemaakt word van een ADSL router die een eigen subnet heeft. (10.0.0.0/24)

We gaan er vanuit dat de configuratie plaatsvindt vanuit vestiging 2.

Zorg er van te voren voor dat u vanuit vestiging 2 bij de SCC op vestiging 1 kan. (deze firewall instellingen dient u van te voren ter plekke te maken op vestiging 1)

U logt in op de internetserver van vestiging 2 (https://192.168.2.1:10000) en maakt een tunnel aan met de volgende gegevens:

- Instellingen hier - Internet IP adres: 11.44.33.22 (een DNS hostname is ook mogelijk)

- Instellingen hier - Lokaal netwerk: 192.168.2.1/24

- Instellingen daar – Internet IP adres: 1.2.3.4 (een DNS hostname is ook mogelijk)

- Instellingen daar – Netwerk achter server: 192.168.1.0/24

- Source IP - Alleen nodig als de SYN-3 server ook de tunnel in moet kunnen (zie verderop)

De publieke sleutel van de server vullen we niet in, omdat we gebruik maken van automatische configuratie. Hier vult u het adres in waarop de SCC van de andere server draait: 1.2.3.4.

Hierna kiezen we voor Opslaan en autoconfiguratie en laten we de andere SCC automatisch configureren. De tunnel zal nu actief moeten worden.

We hoeven dus geen rekening te houden met het subnetje van de ADSL router. We gaan er wel vanuit dat deze router inkomende connecties naar ons doorstuurt. Dit moet u wellicht nog instellen in de router.

Kijk hier als u problemen ondervind: help/scc/vpn/listtunnels

Source IP

Indien u wilt dat de SYN-3 server zelf ook naar adressen van de andere vestiging kan connecten dient u het Source IP in te vullen.

Het source IP is het ip-adres vanaf waar de SYN-3 server zelf de tunnel in gaat.

Normaal gesproken gebruikt u hier het LAN ip van de SYN-3 server voor. In het geval van vestiging 2 is dat dus 192.168.2.1.

SYN-3 ipsec instellingen

Het is ook mogelijk om een IPSEC verbinding te met andere apparaten, dit zijn de settings die SYN-3 standaard gebruikt en ondersteund:

- Gebruikt protocol: ESP

- Agressive mode: no

- Perfect forward secrecy: Staat standaard aan (aanbevolen) maar kan uit indien nodig.

- IKE versie: Staat standaard op versie 1, maar kan ook op versie 2. (beter maar nog niet overal ondersteund)

- Ondersteunde algoritmen ike versie 1: 3des, aes128, aes256, sha1, modp1536 (group 5)

- Ondersteunde algoritmen ike versie 2:

- Encryptie: aes128-GCM, aes256-GCM

- Hash: sha1, sha256, sha512

- DHgroup: modp2048 (group 14), modp8192 (group 18)

Deze instellingen gelden voor SYN-3 versie 5 met libreswan versie 2.21.

Voor meer informatie over het instellen van bepaalde apparaten: help/scc/vpn/listtunnels

Attachments (1)

- ipsecexample.png (16.2 KB) - added by 17 years ago.

Download all attachments as: .zip